BitMEX 成功阻止 Lazarus Group 黑客攻击并曝光黑客 IP 地址与操作失误

BitMEX 近日成功挫败了 Lazarus Group 的一次黑客攻击企图,并揭示了该组织在操作中的重大漏洞,同时意外泄露了其真实 IP 地址。

根据 BitMEX 在周五发布的博客文章,该团队已经建立了一套内部监控系统,用于检测潜在的感染行为并可能发现未来可能出现的操作安全错误。

此次事件始于一名 BitMEX 员工在 LinkedIn 上收到的一条可疑信息。对方提议该员工参与一个虚假的 NFT 市场项目,但这一提议符合 Lazarus 集团常用的网络钓鱼策略。这名员工迅速举报了这一情况,从而引发了一场全面的安全调查。

BitMEX 的安全团队深入分析了攻击者提供的 GitHub 代码库,其中包含了一个 Next.js/React 项目。然而,代码中隐藏了恶意负载,意图在员工不知情的情况下执行。团队并未运行这些代码,而是直接对其进行了静态分析。

BitMEX 剖析恶意软件,发现 Lazarus 指纹

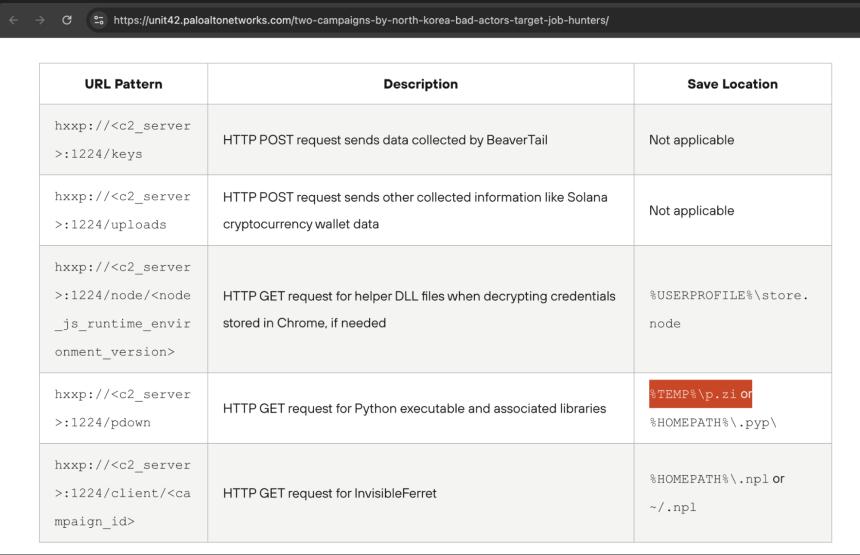

在代码库中,BitMEX 工程师搜索了“eval”一词,这是恶意软件中常见的危险信号。其中一行被注释掉的代码暴露了其潜在意图:如果该代码处于活动状态,它会访问“hxxp://regioncheck[.]net/api/user/thirdcookie/v3/726”以获取 cookie 并执行。该域名此前已被 Palo Alto Networks 的 Unit 42 团队关联到 Lazarus 集团,后者多年来一直追踪朝鲜的网络活动。

另一行代码曾处于活跃状态,向“hxxp://fashdefi[.]store:6168/defy/v5”发送请求并执行响应。BitMEX 手动获取了该 JavaScript 代码,并发现其经过严重混淆。团队使用反混淆工具 webcrack 剥离了这些混淆层,最终输出结果虽然混乱,但仍可读取。代码看起来像是由三个不同的脚本合并而成。

代码的一部分包含 Chrome 扩展程序的标识符,这通常指向窃取凭证的恶意软件。其中一个字符串 p.zi 看起来与 BeaverTail 活动中使用的旧版 Lazarus 恶意软件相关,该活动此前已被 Unit 42 记录。由于 BeaverTail 组件已公开,BitMEX 决定不再对其进行分析。

相反,他们专注于另一个发现:连接到 Supabase 实例的代码。Supabase 是一个面向开发者的后端平台,类似于 Firebase。然而,问题在于 Lazarus 开发者未对该数据库进行锁定。当 BitMEX 测试时,他们能够直接访问数据库——无需登录,没有任何保护。

黑客暴露受感染的设备日志和他们自己的 IP

Supabase 数据库中包含了 37 台受感染机器的日志。每条日志都记录了用户名、主机名、操作系统、IP 地址、地理位置和时间戳。BitMEX 注意到一些规律:部分设备重复出现,表明它们可能是开发或测试机器。大多数主机名遵循 3-XXX 的命名格式。

许多 IP 地址来自 VPN 提供商。一名名为“Victor”的用户频繁使用 Touch VPN,而另一名用户“GHOST72”则使用了 Astrill VPN。然而,Victor 出现了失误。与他相关的某条日志显示了一个非 VPN 的 IP 地址——223.104.144.97,这是一个位于中国嘉兴的中国移动住宅 IP 地址。BitMEX 将此视为 Lazarus 运营者的真实 IP 地址,并将其标记为重大操作故障。

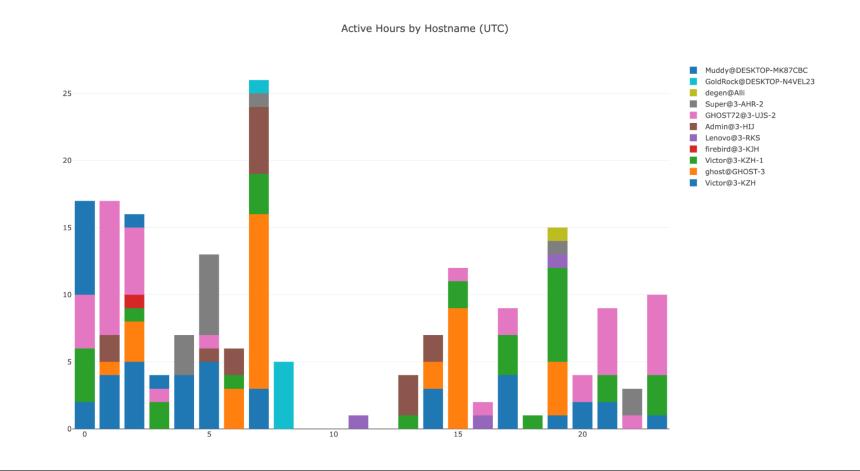

随后,BitMEX 构建了一种工具来持续 ping Supabase 数据库。自 5 月 14 日以来,该工具已从数据库中收集了 856 条条目,时间可追溯至 3 月 31 日。这些条目涉及 174 个独特的用户名和主机名组合。该系统目前仍在运行,以检测新的感染或攻击者的更多错误。

通过检查时间戳,BitMEX 发现 Lazarus 的活动在 UTC 时间上午 8 点至下午 1 点之间减少,对应平壤时间下午 5 点至晚上 10 点。这表明该组织拥有结构化的工作时间表,进一步证明其并非松散的自由职业者群体,而是一个高度组织化的团队。

安全团队确认 Lazarus 模式及内部分裂

Lazarus 集团以其社会工程攻击闻名。例如,在 Bybit 数据泄露事件中,他们曾诱骗 Safe Wallet 的一名员工运行恶意文件,从而获得初始访问权限。

随后,该团队的另一部分接管账户,访问 AWS 环境并修改前端代码,窃取冷钱包中的加密货币。BitMEX 表示,这种模式表明该组织可能分成了多个小组:一些负责基本的网络钓鱼攻击,另一些则在获得访问权限后执行高级入侵。

BitMEX 写道:“过去几年里,该组织似乎分裂成多个子组织,这些子组织的技术水平并不一定相同。” 安全团队指出,此次攻击同样遵循了这一模式。LinkedIn 上的信息较为简单,GitHub 代码库也显得业余。

然而,后续漏洞利用脚本展现了更高的技术水平,显然是由经验丰富的人员编写的。通过对恶意软件进行反混淆,BitMEX 能够提取攻击指标(IoC)并将其输入到内部系统中。

他们重命名了变量,清理了脚本,并分析了其工作原理。代码的早期部分是新的,据称将系统数据(如用户名、IP 地址等)直接发送到 Supabase,使任何找到开放数据库的人都可以轻松跟踪。

BitMEX 还识别了开发过程中使用的机器。例如,Victor@3-KZH 使用了 Touch VPN 和中国移动。其他机器如 GHOST72@3-UJS-2 和 Super@3-AHR-2 则使用了 Astrill、Zoog 和 Hotspot Shield。日志甚至显示了 Admin@3-HIJ、Lenovo@3-RKS、GoldRock@DESKTOP-N4VEL23 和 Muddy@DESKTOP-MK87CBC 等用户账户,这些很可能是攻击者设置的测试环境。

Cryptopolitan Academy:想在 2025 年实现财富增值吗?欢迎参加我们即将推出的网络课程,学习如何利用 DeFi 实现增值。保存您的位置

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯