硬件钱包安全危机:中间人攻击的隐秘威胁

作者:Revan Zhang 来源:Medium

近年来,硬件钱包因其封闭式设计和私钥存储机制,被视为区块链领域相对安全的解决方案之一。然而,这种看似牢不可破的安全架构却隐藏着一个致命弱点:对外部客户端软件和通信通道的高度依赖。一旦这些外围环节被攻破,攻击者便可利用“中间人攻击”(MITM),在用户毫无察觉的情况下篡改信息,导致资产损失。

什么是中间人攻击

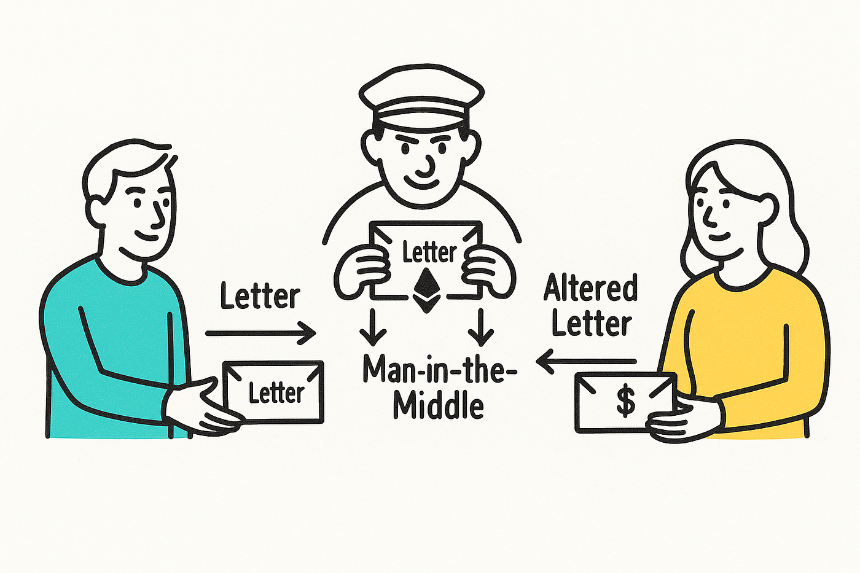

中间人攻击是指攻击者秘密介入通信双方之间,拦截、篡改或伪造通信内容,而双方误以为直接交互。这种攻击常见于网络监听、数据伪造、身份盗用等场景,尤其在加密资产领域危险性极高。攻击者只需替换一个收款地址,就可能造成巨额资产损失。

举个生活中的例子:你寄给朋友一封重要信件,途中被“坏邮差”截获并替换内容。朋友收到信后,获取的信息已不再准确。

硬件钱包通信流程:看不见的邮差

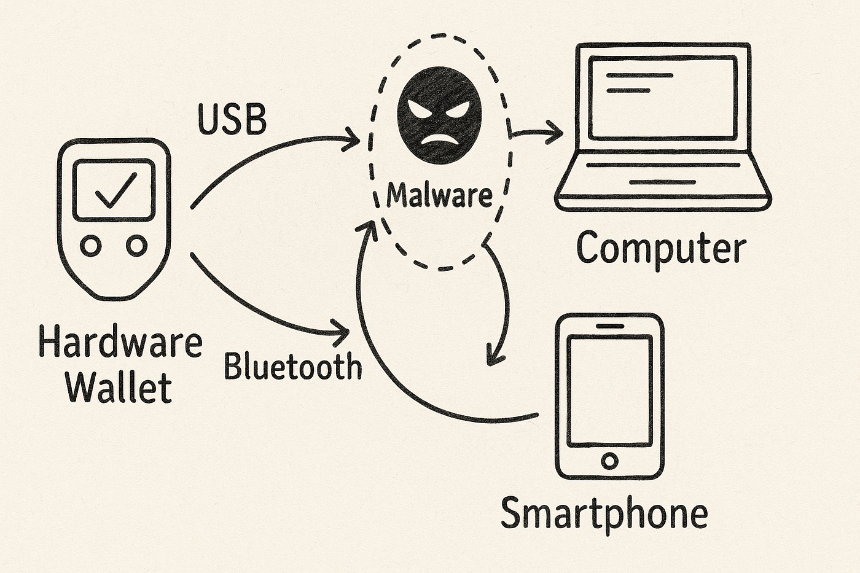

市面上主流的硬件钱包通常采用以下四种通信方式:

-

USB:最常见且稳定,通过数据线实现双向传输

-

蓝牙:低功耗蓝牙 BLE,常用于移动端

-

二维码:airgap,物理隔离,通过互相扫码通信

-

NFC:近场通信,较少使用

无论采用哪种方式,通信流程大致相同:

-

“钱包端”发起连接,例如浏览器插件钱包或手机 APP 钱包

-

向“硬件钱包”发送请求,如获取内部地址或发起签名

-

请求经“通信通道”送达硬件设备

-

设备完成处理并返回响应

-

“钱包端”接收并显示结果

尽管硬件钱包本身是安全的“保险库”,但通信过程却依赖外部“邮差链条”。一旦“邮差”被劫持或作恶,传递的数据信息可能早已被调包。

实战案例:基于恶意脚本的中间人攻击

声明

-

所有代码和操作均发生在 2023 年 9 月,距本文发布时间(2025 年 6 月)已超过 20 个月。

-

所有演示基于当时公开版本的官方软件,具体版本信息已在文中注明。

-

所涉及的攻击方式,已于当时向相关团队披露并确认。

-

本文所有内容仅供学习与安全研究之用,观点仅代表作者本人。

-

本文不对由此引发的任何行为或后果承担责任。

Trezor 通信的基本流程

Trezor 通过 USB 连接 Metamask 浏览器钱包时可选择通过 Trezor Bridge 进行通信,其基本流程如下:

-

安装软件后,在本地 21325 端口启动 HTTP 服务器

-

Metamask 连接 Trezor 硬件钱包时,会加载 https://connect.trezor.io 的 JS SDK

-

Trezor 的 SDK 将基于 protobuf 的序列化数据发送至本地服务器

-

Trezor Bridge 接收数据后,通过 lib-usb 库查找本地设备并传输数据

当检测到本地已安装 Trezor Bridge 时,所有通过 https://connect.trezor.io 的序列化数据都会经由本地服务器转发,而不使用 Web USB。

攻击测试

-

安装 Trezor Suite v23.8.1、Trezor Bridge v2.0.27 和 Metamask v11.0.0

-

准备两台 Trezor Model T:一台正常操作,另一台用于测试

-

正常流程中,两台设备在 Trezor Suite 和 Metamask 中均能正确读取地址

-

执行恶意脚本替换 trezord 进程

-

第一台设备在 Metamask 中仍能正确读取地址

-

第二台设备在 Metamask 中读取的地址被中间人替换,与硬件显示的地址不一致

问题的核心及建议

硬件钱包的“安全神话”并非来自单一设备本身,而是建立在整个生态系统的协作安全之上。当我们忽视客户端的可信性、放松对通信通道的防护,那把“达摩克利斯之剑”便悄然悬于我们的资产之上。

写在最后

真正的安全,从不止于硬件,而在于每一个你以为“无关紧要”的细节。主动提升安全意识,任重而道远。

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯