朝鲜黑客利用 NimDoor 恶意软件攻击 Web3 和加密货币领域

近日,朝鲜黑客通过名为 NimDoor 的恶意软件发起了一场针对 Web3 和加密货币公司的复杂网络攻击。

据哨兵实验室研究发现,该攻击结合了社会工程学和高级编程技术,旨在渗透 Mac 系统并窃取敏感信息。

朝鲜黑客伪装成 Zoom 更新欺骗用户

攻击者首先通过 Telegram 消息冒充受害者的已知联系人,诱导其通过 Calendly 页面安排会议。随后,受害者会收到一封带有伪造 Zoom 软件更新链接的电子邮件。

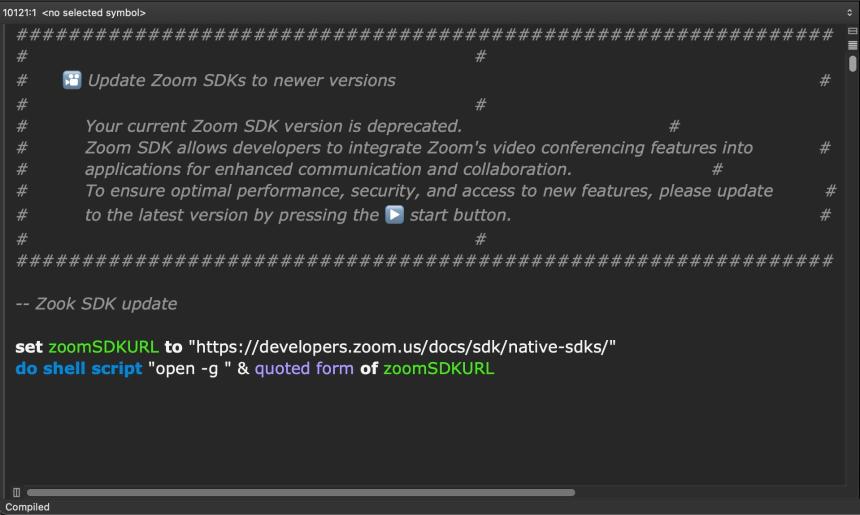

这些域名设计得与真实的 Zoom 网站极为相似,例如 support.us05web-zoom.forum 和 support.us05web-zoom.cloud,以迷惑用户下载看似合法的更新文件。

这些恶意文件包含数千行空白代码,隐藏其真实意图。攻击代码仅三行,用于从远程服务器下载并运行额外的恶意模块。

研究人员指出,攻击者使用多个定制域名,表明这是一场大规模且系统化的活动。部分伪造文件中存在明显的拼写错误,如将“Zoom SDK 更新”误写为“Zook SDK 更新”,这成为追踪攻击的线索。

一旦受害者执行了虚假更新,恶意软件会在加载合法的 Zoom 重定向 URL 和 HTML 文件的同时,秘密启动主要攻击组件。这种策略成功误导用户以为他们完成了一次正常的软件更新。

NimDoor 恶意软件窃取密码和个人数据

NimDoor 恶意软件采用双重攻击路径:一条专注于窃取个人信息,另一条则确保对受感染系统的长期控制。

恶意软件从多款主流浏览器(包括 Google Chrome、Firefox、Microsoft Edge、Brave 和 Arc)中提取存储的密码、浏览历史记录和登录信息。同时,它还会窃取 Mac 系统内置密码管理器中的数据,以及显示用户操作记录的命令历史文件。

此外,恶意软件专门针对 Telegram 应用程序,窃取加密聊天数据库及其解密密钥,使攻击者能够离线查看用户的私人对话。

所有被盗数据会被打包并通过加密连接传输到攻击者控制的服务器。恶意软件会在受感染设备上创建隐藏文件夹,用于临时存储被盗数据,并使用伪装成合法系统文件的名称。

此次攻击使用了包括 Nim 和 C++ 在内的高级编程语言,许多传统安全工具难以检测到这些威胁。恶意软件还通过加密通信和模仿正常文件名等方法规避检测。

先进的持久化机制保障恶意软件存活

即使用户尝试删除或终止恶意软件,NimDoor 仍能保持对受感染系统的访问。每当用户试图关闭恶意软件时,它会自动重新安装自身。

恶意软件通过捕获终止信号并将备份写入隐藏位置来实现这一目标。任何卸载尝试都会触发重新安装过程。

该恶意软件还会创建伪装成合法文件的虚假系统文件,例如命名与 Google 服务相似的文件夹(但拼写略有不同)。这些文件获得自动启动权限,在每次计算机启动时运行。

一个轻量级监控程序每 30 秒向攻击者服务器发送一次正在运行的程序信息,并等待新指令。这种通信方式伪装成正常的网络流量,极难被察觉。

此外,恶意软件在完全激活前会有 10 分钟的延迟,以避开即时扫描可疑行为的安全软件。这种延迟让恶意软件看起来像是需要时间初始化的普通程序。

这些复杂的持久化技术使得普通用户几乎无法彻底清除恶意软件,通常需要专业工具或技术支持才能解决问题。

KEY 差异线:加密货币项目用来获得媒体报道的秘密工具

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯