SlowMist 发现 GitHub 上“Solana-pumpfun-bot”项目暗藏代币盗窃陷阱

慢雾安全团队揭露,GitHub 平台上一个广泛使用的开源项目“Solana-pumpfun-bot”被发现含有窃取用户钱包加密货币的恶意代码。

事件调查始于2025年7月2日,一名受害者联系了慢雾安全团队,寻求帮助分析其加密资产被盗的原因。据受害者透露,他前一天使用了托管在 GitHub 上的一个开源项目后,导致加密资产失窃。SlowMist指出,被盗资金正被转移到 FixedFloat 交易所。

调查显示,黑客通过伪装成官方开源项目(solana-pumpfun-bot),诱导用户下载并运行恶意代码实施攻击。进一步调查发现,一个名为“crypto-layout-utils”的可疑依赖包已被从官方 NPM 源中移除。

黑客随后上传了该软件的恶意版本,并替换了原始下载链接。此恶意程序会在受害者的电脑上搜索与钱包相关的文件,并将敏感数据发送至攻击者控制的服务器。

此外,调查还揭示了该项目作者涉嫌操控多个 GitHub 账户,用于分发恶意项目、人为抬高项目知名度。研究人员发现了多个类似的恶意 fork 项目,其中一些使用了另一个恶意软件包“bs58-encrypt-utils”。

整个攻击链涉及多个 GitHub 账户协同运作,扩大了传播范围并增强了可信度,极具欺骗性。此次攻击结合了社会工程学和技术手段,使得防御难度大幅增加。

据推测,该恶意活动始于 2025 年 6 月 12 日,当时攻击者创建了恶意软件包“bs58-encrypt-utils”。

加密黑客技术未见突破,但手段更趋狡猾

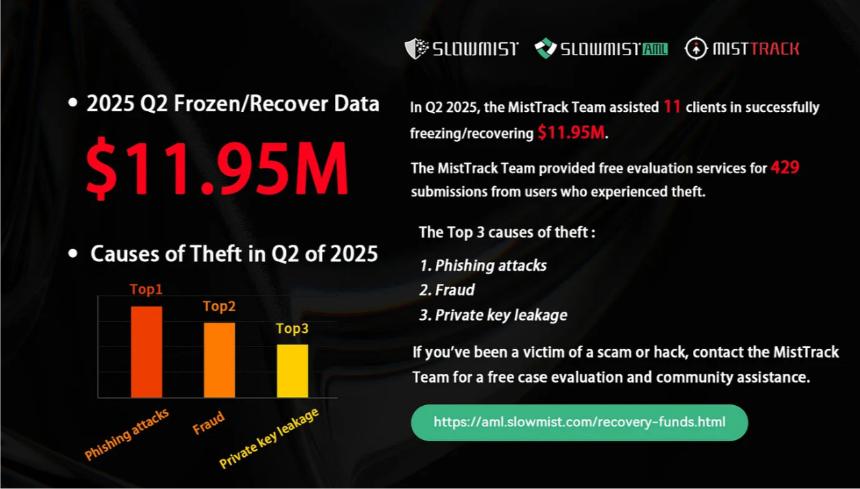

慢雾表示,尽管加密货币黑客攻击技术未取得显著进展,但其手法却更加隐蔽和成熟。慢雾运营主管 Lisa 在第二季度 MistTrack 被盗资金分析报告中提到,诈骗行为已变得更加精妙。

虚假浏览器扩展、被篡改的硬件钱包以及社会工程攻击的数量呈现上升趋势。“我们观察到从纯链上攻击转向链下入口点的明显变化——包括浏览器扩展、社交媒体账户、身份验证流程和用户行为等,都已成为常见的攻击面。”丽莎说道。

例如,攻击者会引导用户访问 Notion 或 Zoom 等知名网站。当用户尝试从这些官方网站下载软件时,实际下载的文件已被恶意替换。

另一种方式是黑客向用户发送一个被入侵的冷钱包,谎称受害者赢得了免费设备,或者告知现有设备已被入侵,需要转移资产。更有甚者,黑客还会植入虚假网站。

最终的打击往往利用心理操控。攻击者深知,诸如“检测到风险签名”之类的短语会引发恐慌,促使用户做出草率决定。一旦触发这种情绪状态,就更容易诱导他们执行平常不会做的操作——比如点击链接或分享敏感信息。丽莎补充道。

此外,部分攻击还利用了以太坊最新版本 Pectra 中新增的功能EIP-7702。另一场攻击则接管了多个微信用户的账户并将其作为目标。根据 SlowMist 的统计数据,以太坊在 2025 年上半年的安全损失位居所有生态系统之首,DeFi 平台损失约 4.7 亿美元。

Cryptopolitan Academy 即将推出 - 2025 年利用 DeFi 赚取被动收入的新方式。了解更多

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯