12.7万枚比特币被没收:加密安全的“随机性”命门暴露

2025年10月14日,纽约布鲁克林联邦法院解封了一项起诉书,显示美国司法部近期开展了一次史上最大规模的加密货币查没行动,没收了约12.7万枚比特币,价值逾150亿美元。

然而更令人震惊的是,美国执法部门获取私钥的方式并非通过暴力破解或黑客入侵,而是发现了一个令人瞠目结舌的事实——这批私钥从生成之初就缺乏真正的“随机性”。

这一因私钥生成缺陷引发的百亿美元级事件,将行业焦点从宏观叙事拉回到钱包安全的核心技术细节:随机性。

12.7万枚比特币的“被盗”谜团

这起涉及约127,271枚比特币(价值约150亿美元)的大案,背后牵扯到“矿池盗窃”的复杂罗生门。

整个事件的关键线索包括“杀猪盘”和Lubian矿池。

一切的起点源于柬埔寨某杀猪盘组织试图将其非法所得洗白。他们将诈骗资金投入表面合法、实则由其控制的加密挖矿业务Lubian矿池,通过矿池不断产出新比特币,将原本带有犯罪污点的黑钱转换为“干净”的BTC,从而彻底完成洗白。

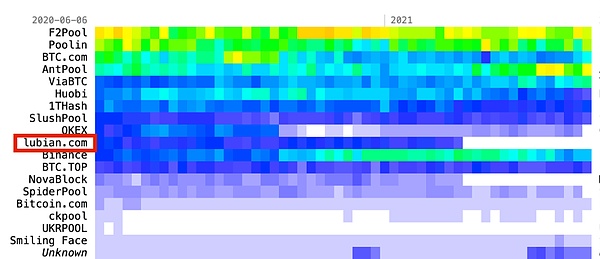

值得一提的是,Lubian在2020年一度成为全球最大的矿池之一,其算力峰值时占比特币网络总哈希率的近6%,使其成为非法洗钱链条中的关键枢纽。

来源:Arkham

然而诡异的是,Lubian在2020年12月疑似被盗127,426枚比特币。

为什么说是“疑似”?因为Lubian与黑客均未公开承认此次攻击,仅链上情报平台Arkham首次披露了此事。而Lubian在受创后不久便销声匿迹,并于2021年2月突然关闭了矿池业务。

外界一直猜测,这笔巨额比特币究竟是被外部黑客窃取,还是杀猪盘实际控制人自导自演,试图制造“被盗”假象以转移赃款。无论如何,这批比特币此后在链上沉寂了三年多,成为一桩悬案。

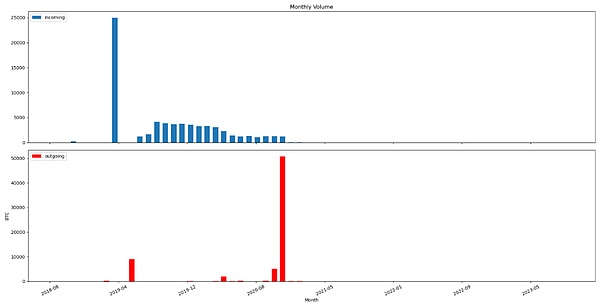

直到2024年7月,约127,000枚BTC突然完成大规模集中转移和归集,这些地址经比对正是2020年Lubian“被盗”资金的流向。时间点更是微妙——恰好发生在美国、柬埔寨及东南亚多国执法部门联合收网前夕。

据美国司法部民事没收诉讼文件中列出的25个钱包地址,确实与Lubian矿池失窃案中的黑客地址高度吻合。换句话说,美国政府认定这些BTC并非被黑客盗走,而是诈骗集团及其同伙通过Lubian矿池洗钱所得。

来源:Milk Sad

真正的谜团在于,尽管诈骗集团的实际控制人尚未归案,但美国政府已经掌握了相关私钥。Cobo联合创始人神鱼认为,执法机构并非通过暴力破解或入侵方式获得私钥,而是因为Lubian在运营过程中使用了存在严重缺陷的伪随机算法,导致钱包生成的私钥具备可预测性。

简而言之,这场天价资产被“没收”,是私钥随机数漏洞所致,而非比特币底层机制的问题。

随机性:加密安全的数字秩序

那么,究竟什么是随机性?

在区块链世界中,私钥本质上是一个256位的二进制数,这个数字大得近乎抽象——理论大小为2的256次方,远超宇宙中原子的数量。正因如此,才保证了私钥被暴力破解的可能性趋近于零。

随机性即生成密钥、种子或助记词这一巨型数字的“不可预测性”。一个安全的私钥必须完全随机生成,即从2的256次方的可能性中真正随机、均匀地抽取一个。

如果这个抽取过程完全随机,攻击者想通过枚举、猜测或重复生成来碰撞到你的私钥几乎是不可能的。但问题在于,一旦随机性不足,可预测性就会显著增加,暴力破解范围变小,从而让私钥更容易被猜出。

例如,当私钥生成时使用的随机源(即种子)过于薄弱,来自可预测源(如时间戳、固定硬件计数、易推断变量)时,就会导致生成的私钥范围缩小到一个可预测、可枚举的极小集合。一些主流钱包曾在早期版本中曝出使用时间戳作为初始熵的漏洞,导致部分钱包私钥极易通过暴力搜索还原。

事实上,弱随机数导致的加密资产损失并非新鲜事。早在2015年,黑客组织Blockchain Bandit就利用故障的随机数生成器和程序码漏洞,系统性搜寻弱安全私钥,成功扫出了70多万个脆弱钱包地址,并盗走了超过5万枚ETH。

据Milk Sad研究发现,在全面查看256位范围内的钱包历史时,结果令人瞠目结舌——2020年11月5日的历史高点,该区间弱随机性钱包存储的比特币累计数量曾超过53,500 BTC!

更离谱的是,即便漏洞已被公开,至今仍有人继续向这些已知的弱地址转账……

总而言之,这类事故并非比特币协议本身的脆弱,而是实现层(钱包、矿池、密钥管理系统)在生成私钥时未能遵守密码学级别的熵要求,或将测试代码错误迁移到生产环境,从而把原本不可穷举的保险箱变成了可排查的目标。

如何筑牢安全防线?

综上所述,对钱包来说,安全的关键在于是否“伪随机”。只要像imToken一样使用与银行级安全相同的加密级随机算法,做到不可预测、不可复现、不可逆推,就能确保安全无虞。

值得一提的是,imToken的私钥生成逻辑自2018年10月起就完全开源(TokenCore代码库)。其在Android和iOS系统上直接调用操作系统底层提供的安全随机数生成器。

以iOS为例,系统熵(entropy)来源于一段时间内系统内核事件的统计数据,包括触控输入、CPU中断、时钟抖动、传感器噪声等——这些参数在每一毫秒都不同,连系统自身都无法复现。

因此,imToken生成的私钥具备“不可预测、不可复现、不可逆推”的特征,从熵源层面消除了伪随机风险,这也是imToken用户不会受到Lubian事件类漏洞影响的根本原因。

当然,技术安全只是基础。为了进一步理解并避免安全风险,以下几点也至关重要:

-

优先使用经过时间与社区验证、开源且经审计的非托管钱包(如imToken),有条件的用户应优先使用硬件钱包(如imKey),进一步隔离私钥生成与网络风险。

以硬件钱包imKey为例,其随机性安全更进一步——私钥由安全芯片内部的物理真随机数发生器(True Random Number Generator, TRNG)直接生成。其所采用的Infineon SLE 78CLUFX5000PH安全芯片(SLE78系列)通过了德国BSI AIS 31 PTG.2等级认证。这一标准属于针对物理熵源的最高级别安全评估,要求随机源必须经过统计测试、熵建模与在线健康检测,以确保用于密码学密钥生成的随机性质量。

换句话说,imKey的私钥是在安全芯片内部生成、存储且永不出芯片边界,其随机源基于物理噪声,不依赖任何软件或外部种子。这意味着即便攻击者完全掌握设备系统,也无法预测或重现其私钥。

-

另外,助记词与私钥不要截图、不要复制粘贴、不要存云盘或聊天记录,永远不要向任何人透露你的助记词或私钥;同时建议手写助记词,并存放在安全的离线位置,可使用不锈钢助记词板防潮、防火、防腐蚀,且至少在2~3个安全地点进行多点备份。

-

最后,警惕钓鱼与恶意插件,公钥可以公开,但访问钱包或签名时务必核实链接,避免在设备上安装未知来源的插件或App。

结语

客观而言,在光鲜亮丽的加密世界中,每一起重大的安全事件都是一堂昂贵的公共教育课。

甚至可以说,Web3安全本身就是一场与时间赛跑、与概率博弈的长期战争,我们永远无法让风险彻底消失。

但我们可以让安全边界不断前移——每一行代码、每一个随机数、每一个用户的安全习惯,都是这场战争中不可或缺的防线。

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯