回望2025:加密行业遭受34亿美元攻击 朝鲜黑客“战绩”惊人

邓通,金色财经

2025年,加密行业监管逐步明晰、传统金融深度渗透、技术迭代加速。每一个关键节点都离不开核心人物,他们或主导政策导向、或引领机构入局、或攻坚技术难题、或搅动市场。

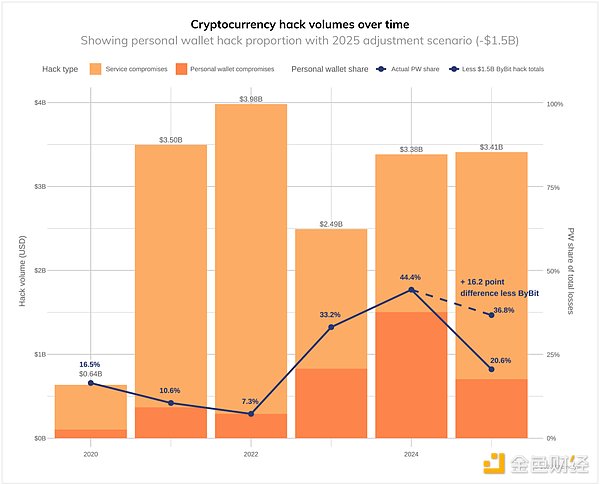

据Chainalysis数据显示,从 2025 年 1 月到 12 月初,加密货币行业遭受了超过 34 亿美元的盗窃,其中仅2 月份 Bybit 的被盗事件就造成了 15 亿美元的损失。

本文回顾2025年加密行业的黑客攻击事件。

一、Bybit:14.6亿美元

2月21日,总部位于迪拜的加密货币交易所Bybit遭遇了约14.6亿美元的加密资产被盗事件。初步报告显示,攻击者使用了恶意软件诱骗交易所批准了将资金转移至窃贼账户的交易。这是迄今为止规模最大的加密货币盗窃案,远超2021年Poly Network被盗的6.11亿美元。

朝鲜组织Lazarus Group被认为是本次被盗案的元凶。据Bybit官方公告披露,黑客通过伪造多签钱包服务商的钓鱼网站,诱导平台内部签名者授权转账,成功控制以太坊冷钱包并将40.1万枚加密资产分散转移至48个匿名地址,部分资产还通过跨链桥转换为比特币以掩盖踪迹。以太坊价格单日下跌4%,比特币也受情绪拖累从10.5万美元高位震荡下行,一度跌破9万美元关口。

详情可查看金色财经专题《史上最大盗窃案 Bybit 的梦魇周末》

二、Cetus:2.6 亿美元

5月22日,Cetus遭遇了针对CLMM池的复杂智能合约攻击。攻击者发现了合约中的一个漏洞,借助构造交易,在多轮操作中套取资产。

此次攻击并非源于Sui底层公链或Move语言的安全缺陷,核心问题出在Cetus自身的开源代码库设计,为行业去中心化项目的代码审计工作敲响了警钟。

详情可查看《Cetus 被黑客攻击后:这场风波我们应该看清什么?》

三、Balancer :1.28亿美元

11月3日,DeFi 协议 Balancer 遭黑客攻击,导致超过 1 亿美元的数字资产被盗。核心损失集中在Berachain链上的USDe三池,被盗资产价值约1.28亿美元,成为2025年DeFi领域的重大安全事件之一。此次攻击源于Balancer V2 Composable Stable Pools(CSP)的设计缺陷,仅影响暂停窗口已过的CSPv5池,CSPv6池因被Hypernative自动暂停未受波及,V2其他池型与V3架构均保持安全。

受Balancer被盗的不良影响,加之黑客近1亿美元的盗窃资产抛压,SOL 24小时跌幅甚至逼近10%。而此前,Balancer 已经经过了11次审计。

详情可查看《5年11次审计6次被盗 黑历史不断的Balancer为何仍有粉丝》

四、Nobitex:8170 万美元

6月18日,链上侦探 ZachXBT 披露,伊朗最大的加密交易平台 Nobitex 疑似遭遇黑客攻击,涉及多条公链的大额资产异常转移。事件中受影响资产涵盖 TRON、EVM 及 BTC 网络,初步估算损失约为 8,170 万美元。攻击者不仅转移了资金,还主动将大量资产转入特制销毁地址,被“烧毁”的资产价值近 1 亿美元。

黑客组织 Predatory Sparrow (Gonjeshke Darande) 宣称对此次攻击负责,并宣告将在 24 小时内公布 Nobitex 源代码和内部数据。

详情可查看《近 1 亿美元被销毁:伊朗交易所 Nobitex 被盗事件梳理》

五、UPCX:7000万美元

4月1日,加密支付协议UPCX遭遇严重的权限失窃攻击,攻击者成功劫持平台核心管理员权限,通过冻结流动性池、修改交易参数等方式,转移价值约7000万美元的加密资产。

安全机构复盘显示,此次攻击的核心突破口在于UPCX的权限管理体系存在致命缺陷:平台未采用多签机制对管理员权限进行约束,单个核心账户即可完成流动性冻结、资产转移等高危操作,且该账户的登录认证机制过于简单,仅依赖账号密码+短信验证,未引入硬件钱包、二次验证等强化防护措施。

攻击者通过社工库破解、钓鱼邮件等组合手段,成功获取了管理员账户信息,登录后迅速执行恶意操作:首先冻结UPCX生态内主要流动性池,阻止用户正常交易与提现;随后修改资产转移规则,将池内核心资产批量转移至自身控制的匿名地址;最后删除部分操作日志,试图掩盖攻击痕迹。

六、CoinDCX :4420万美元

CoinDCX 数据泄露事件:2025 年 7 月,印度加密货币交易所 CoinDCX 遭遇服务器入侵,其内部运营账户遭到攻击。此次攻击导致 4420 万美元的损失。CoinDCX 自行承担了全部损失,以保护用户资金,树立了透明度和用户信任的标杆。

此次事件的核心原因是员工“接私活”泄露管理权限,被内部人员与外部黑客联手利用,属于典型的“内鬼+外黑”勾结攻击,凸显了交易所内部人员管理的重要性。

七、GMX:4200万美元

7月9日,去中心化衍生品协议GMX遭遇管理漏洞攻击,损失金额约4200万美元。此次事件的特殊之处在于,漏洞并非原生存在,而是平台团队在修复旧漏洞时引入的新逻辑缺陷,被黑客反向利用,形成“越修越漏”的尴尬局面。

根本原因在于executeDecreaseOrder函数的调用错误:该函数首个参数本应是外部账户(EOA),但攻击者传入的却是智能合约地址。这使得攻击者在赎回过程中操纵内部状态,最终提取的资产价值远超其GLP持仓的实际价值。

事后,GMX团队立即暂停了V2版本合约的所有交易功能,发布紧急公告承认修复漏洞时引入新缺陷,并启动用户赔付计划,通过平台的保险基金对受影响用户进行全额补偿。

详情可查看《4000万美元GMX漏洞攻击详解》

八、x402bridge:3800万美元

10月28日,跨层桥协议x402bridge遭遇资产被盗事件,损失金额约3800万美元。此次攻击的核心原因是管理员私钥在服务器存储不当被窃取,导致跨链资产被大量转移。

x402bridge的管理员为提升跨链交易效率,将核心私钥分片存储在多台云服务器中,但未对服务器进行足够的安全加固,仅采用了基础的防火墙防护,且私钥分片的加密密码强度较低。

详情可查看《402Bridge遭攻击回顾 还有哪些私钥泄露导致的被盗案例》

九、Upbit:3600万美元

11月27日,Upbit披露,在Solana网络遭受540亿韩元(3600万美元)攻击,Upbit将承担所有客户损失。部分 Solana 网络资产(价值约 540 亿韩元)被转移到一个未知的外部钱包 。检测到异常提现后,Upbit立即对相关网络和钱包系统进行了紧急安全审查。

详情可查看《Upbit遭黑客攻击 Naver103亿美元收购案下的行业变局》

十、UXLINK:1130万美元

9月23日,UXLINK因多签钱包私钥泄露受到攻击,攻击者通过铸造UXLINK代币,抛售获利超过1130万美元。

UXLINK项目合约因私钥泄露,导致攻击者地址被添加为其合约的多签账户并移除原先的其它多签账户,且合约的签名阈值被重置为1,只需攻击者地址进行签名即可执行合约操作,攻击者实现了对合约的完全控制。随后,攻击者开始增发UXLINK代币并卖出进行获利。

详情可查看《损失超千万美元 UXLINK安全事件漏洞分析与被盗资金追踪》

附:朝鲜在2025年盗取了多少钱?

据Chainalysis数据显示:2025年,朝鲜黑客窃取了至少20.2亿美元的加密货币(比2024年增加6.81亿美元),同比增长51%。就被盗金额而言,这是朝鲜加密货币盗窃案有记录以来最严重的一年,朝鲜发起的攻击也占所有服务入侵事件的76%,创下历史新高。总体而言,2025年的数据使朝鲜窃取的加密货币资金累计总额的最低估值达到67.5亿美元。

朝鲜通常将IT人员安插到加密服务中,获取特权访问权限并实施高影响力攻击。今年创纪录的攻击数量可能意味着朝鲜更加依赖IT人员渗透交易所、托管机构和Web3公司,这可以加速初始访问,从而为大规模盗窃做好准备。

朝鲜黑客不再仅仅是申请职位并融入企业,而是越来越多地冒充知名Web3和人工智能公司的招聘人员,精心策划虚假的招聘流程,最终以“技术筛选”为名,窃取受害者的凭证、源代码以及VPN或SSO访问权限。在企业高管层面,类似的社会工程学手法也以虚假的战略投资者或收购方身份出现,他们通过推介会和伪尽职调查来试探敏感系统信息和潜在的高价值基础设施访问路径——这种演变直接建立在朝鲜针对IT从业者的欺诈行动及其对具有战略意义的人工智能和区块链公司的关注之上。

朝鲜著名黑客组织 Lazarus Group 据称由朝鲜政府运营。虽然人们对该组织知之甚少,但研究人员已将自 2010 年以来发动的多起网络攻击归咎于该组织。据脱北者金国松称:该部队在朝鲜内部被称为“414联络处”。

该组织已知最早的攻击事件被称为“特洛伊行动”,发生于2009年至2012年。这是一场网络间谍活动,利用简单的分布式拒绝服务攻击(DDoS) 技术,针对位于首尔的韩国政府。他们还发动了2011年和2013年的攻击。尽管尚不确定,但他们也可能是2007年针对韩国的攻击事件的幕后黑手。

在一个大多数人都没有接触互联网的国家,为何会培养出这么多精尖黑客?

2016 年叛逃韩国的平壤前驻伦敦大使太永浩曾指出:金正恩在瑞士留学时,将大部分时间都花在电子游戏上,但他也从中看到了电脑在现代生活中的重要性。因此,在和弟弟金正哲回国后,启发了他们的父亲。“金正日很快就意识到了这些电脑和网络的优势。”金正日很快设立了专门教授高科技间谍、谍报和战争的专门学校。五年后获得了丰厚的回报:黑客窃取了韩国的绝密军事计划,其中包括阐述朝鲜与北方邻国之间可能爆发的战争的文件,以及一项通过暗杀金正恩来“斩首”朝鲜的阴谋。

如今,朝鲜的网络部队据信已超过8000人,其中大多数是从学校里精心挑选出来的数学天才学生。在朝鲜,他们隶属于一个听起来无害的“侦察总局”,但在实际行动中,他们的网络代号包括Lazarus、BeagleBoyz、Hidden Cobra和APT38(“APT”代表“高级持续性威胁”)。这些学生经过长时间高强度训练,但他们也可以获得某些特权——包括免于参加国营劳动计划、汽车和舒适住房等物质福利,以及难得的出国旅行机会,例如参加国际数学奥林匹克等全球数学竞赛。

朝鲜的洗钱活动呈现出独特的区间模式,超过60%的交易量集中在50万美元以下的转账金额。

朝鲜黑客往往更倾向于:

-

中文资金流动和担保服务(增长355%至1000%以上):这是其最显著的特征,表明其严重依赖中文担保服务和由众多洗钱运营商组成的洗钱网络,而这些运营商的合规控制可能较弱。

-

桥接服务(差异高达97%):严重依赖跨链桥在区块链之间转移资产,并试图增加追溯难度。

-

混合服务(差异增加 100%):更多地使用混合服务来试图掩盖资金流动。

-

像Huione这样的专业服务(+356%):战略性地利用特定服务来促进其洗钱活动。

注:Huione 是总部位于柬埔寨金边的金融集团,核心业务为支付、担保、加密货币交易等,2024 年 7 月起被多国指控涉洗钱、网络诈骗相关资金流转,11 月遭美国财政部制裁,12 月被柬埔寨央行关停部分业务。

详情可查看《揭秘朝鲜黑客做过的惊天加密大案:为什么这么强?钱流向哪里?》

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯