从Bybit被盗事件反思多签机制漏洞与新火科技MPC解决方案

原文来源:新火科技 SINOHOPE

Bybit 被盗事件概述

2025年2月21日,加密交易所Bybit的一个Safe多签钱包遭到攻击,总计约15亿美元的加密资产被盗,成为加密史上最大金额失窃案。此次攻击中,尽管Safe多签钱包合约本身未出现问题,但在使用过程中因签名参与人缺乏足够的安全意识及可靠的独立验证机制,黑客成功篡改了签名内容,并欺骗了3名签名人,最终通过恶意交易获取了多签钱包的控制权。

类似针对Safe多签钱包的攻击此前也发生过多次,包括:

-

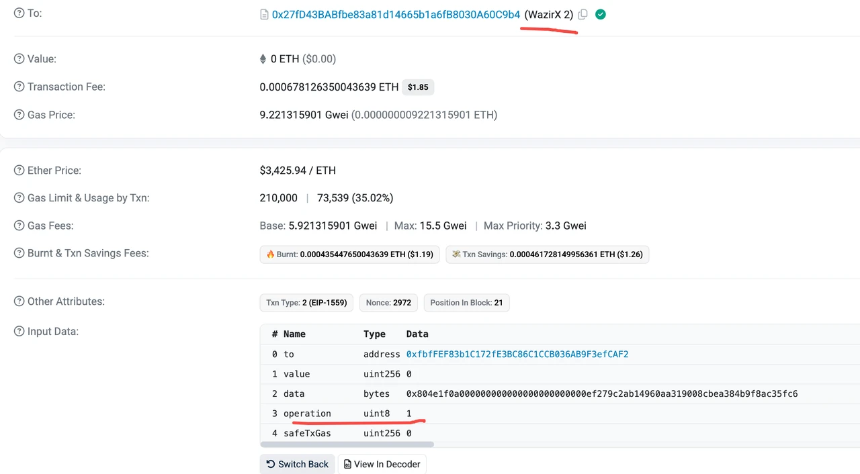

2024年7月18日,印度交易所WazirX的Safe多签钱包被攻击,逻辑合约被更改,损失约2.3亿美元。

-

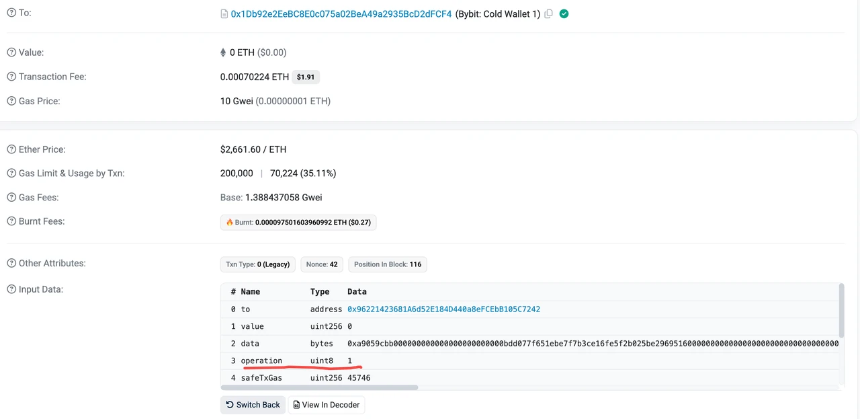

2024年10月16日,借贷协议Radiant Capital的Safe多签钱包被攻击,损失约5000万美元。

尽管智能合约引发的安全问题已受到行业高度关注,但从近年来接连发生的黑客攻击事件来看,钱包安全问题仍然严峻。Bybit被盗事件及类似案例集中暴露了当前多签机制在全流程中的系统性漏洞,亟需全行业的重视。

黑客攻击过程分析

根据最新调查报告披露的信息,此次Bybit被攻击的关键环节如下:

-

攻击者于UTC时间2025年2月19日提前部署了恶意合约。

-

Safe{Wallet}一名具有系统发布权限的开发人员设备被入侵,攻击者上传了包含恶意逻辑的javascript代码文件,影响了Bybit的以太坊Safe钱包及相关前端界面。

-

Bybit在进行冷热资金调拨时,所有用户看到的前端界面均被植入恶意代码,导致签名内容与前端展示信息不符。

-

签名人使用的Ledger硬件钱包存在盲签隐患,无法核对待签名内容是否一致。

-

攻击者成功获得3个签名,构造恶意交易并通过DelegateCall方式调用恶意合约,完成对钱包逻辑的篡改。

-

攻击完成后,恶意脚本文件被迅速清除。

-

最终,攻击者完全掌控该多签钱包,卷走近15亿美元的加密资产。

目前尚存的疑点包括:

-

Safe{wallet}前端系统的发布流程是怎样的?

-

为何单个开发人员可以在未提交代码至源码仓库的情况下更改云存储中的前端代码文件?

Bybit被盗事件暴露出的薄弱环节

DeFi系统前端安全隐患

DeFi应用需要依赖前端系统构造交易或EIP-712待签名数据,若缺乏独立的前端支持,单一前端系统将成为重大风险点。

操作设备安全隐患

此次事件直接原因是开发人员设备被入侵,凸显了传统网络安全风险的重要性。Web3领域应参照金融级安全标准加强防护。

Safe多签合约的安全薄弱环节

Safe多签合约仅提供execTransaction执行入口,且支持DelegateCall调用方式,为恶意攻击提供了可乘之机。

WazirX: 查看详情

Bybit: 查看详情

硬件钱包盲签隐患

部分硬件钱包(如Ledger)缺乏交易解析能力,用户只能盲签,失去核验交易内容的机会。

多签参与人独立验证意识不足

多签钱包的使用过程中,若参与人缺乏独立验证意识和工具,则难以发挥其防范单点风险的作用。

新火科技SINOHOPE的安全实践

Crypto资金安全原则

新火科技SINOHOPE强调增强传统安全加固措施和钱包使用的基本原则。

(一)传统安全加固建议

-

启用专用设备,避免与日常办公设备混用。

-

采用安全性较高的操作系统,移除不必要的服务和端口。

-

加强终端安全防护,安装EDR工具,强化访问控制。

(二)钱包使用基本原则

-

隔离原则:冷热隔离、用途隔离、设备隔离。

-

多方独立核验,建立独立风控体系。

冷钱包解决方案建议

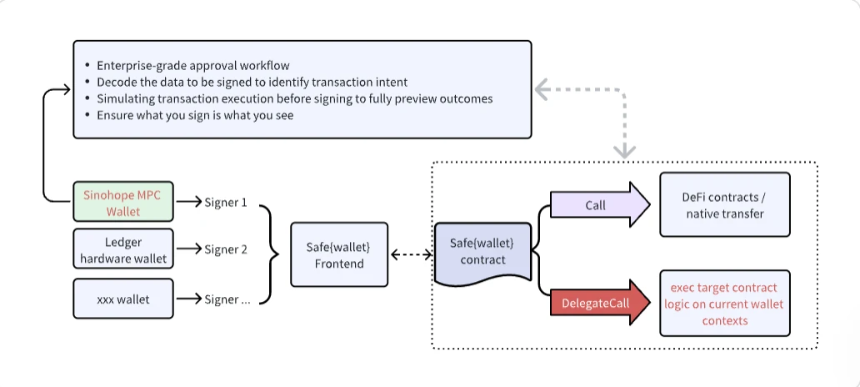

(一)基于MPC技术的企业级资金管理方案

MPC-TSS技术支持分布式私钥管理和协同签名,具备比传统多签钱包更高的安全性与通用性。

-

自主控制资产,避免“挪用”与“跑路”。

-

支持多链通用性,杜绝“执行任意逻辑”的潜在风险。

(二)新火科技SINOHOPE针对Safe{wallet}多签的签名验证方案

新火科技推出独立验证方案,结合企业级审批流与风控机制,弥补现有硬件钱包+Safe多签方案的安全短板。

结语:Web3行业钱包安全倡议

推动行业统一安全标准,共筑Web3可信生态

新火科技呼吁:

-

建立行业通用安全标准,推动最佳安全实践规范。

-

提升用户安全意识,普及标准化安全教育。

-

加强跨生态协作,共同应对安全威胁。

安全是加密行业发展的基石,我们呼吁各方共同努力,为用户打造更安全的交易环境!

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代币币情的观点或立场

首页

首页 快讯

快讯